Am 10. September 2024 erklärt Immanuel Bär, was Unternehmer für ihre Cyber-Sicherheit tun können

Business-Talk-Frühstück zu Praxisthemen der IT-Sicherheit: Am Dienstag, den 10. September 2024 von 9 Uhr bis 10:30 Uhr erklärt Ethical Hacker und IT-Sicherheitsexperte Immanuel Bär, wie die Geschäftsführerinnen und Geschäftsführer von Unternehmen ganz praktisch für ein entscheidendes Plus an Cyber-Sicherheit sorgen können. Der Rahmen dafür ist ein Business-Talk-Frühstück im Berlin Capital Club. Bär ist Mitgründer des IT-Sicherheitsdienstleisters ProSec GmbH.

Es gibt keinen Grund, vor den Cyber-Kriminellen die Waffen zu strecken

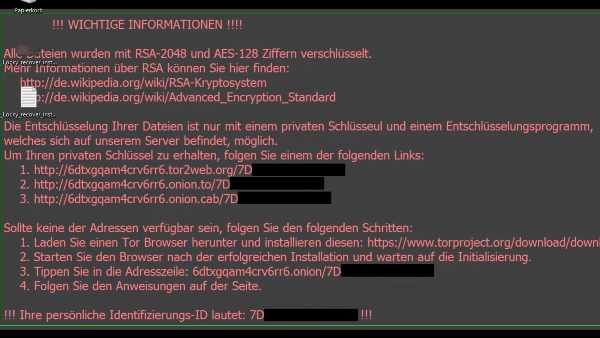

Angesichts der massiven, aber schwer einschätzbaren Bedrohung durch Cyber-Angriffe sind nicht wenige Unternehmensverantwortliche ratlos. Genau an diesem Punkt setzt Immanuel Bär im Business-Talk-Frühstück an. Er sieht keinen Grund, die Flinte ins Korn zu werfen. „Gegen alle Cyber-Angriffe existiert ein Gegengift,“ lautet seine Devise, „wer eigene Schwachstellen erkennt, kann sie beseitigen!“

Bär kennt die Denkweise von Cyber-Kriminellen. Beim Business-Talk-Frühstück wird er erklären, wie diese Kriminellen ein Unternehmen sehen, und wann man ein lohnendes Ziel darstellt. Außerdem erläutert er, was Unternehmen tun können, um solche Angriffe von vornherein abzuwehren.

Der Chef braucht keine IT-Spezialkenntnisse. Aber er sollte den Gefährdungsstatus seines Unternehmens kennen.

In den meisten Unternehmen ist die hauseigene IT-Abteilung oder ein externer Dienstleister für die IT-Sicherheit zuständig. Die Geschäftsführung ist dazu verdammt, diesen Experten zu vertrauen. Sicher, sie hat die Verantwortlichen sorgfältig ausgewählt. Aber ein Restrisiko bleibt. Und dieses Risiko trägt die Geschäftsleitung selbst. Die Haftung für Versäumnisse in der IT-Sicherheit kann sie nicht abgeben.

Umso wichtiger ist es, den Stand der Sicherheitsmaßnahmen im eigenen Unternehmen unabhängig zu überprüfen. An diesem Punkt kommt Immanuel Bär ins Spiel. Als sogenannter „White Hat Hacker“ kennt er die Methoden und Ziele der Cyber-Kriminelle – er setzt sie ja selbst ein. Allerdings ist seine Motivation untadelig. Sein Ziel ist es, die Sicherheit von Unternehmen zu optimieren.

White Hat Hacker wie Bär testen, wie gut die Sicherheitsmaßnahmen in einem Unternehmensnetzwerk sind, welche Lücken es aufweist und wie leicht sich die Schutzvorkehrungen überwinden lassen. Seine Sicherheitsüberprüfungen gibt es in verschiedenen Stufen, vom einfachen Scan bis zur realistischen Simulation eines Angriffs im Rahmen von Penetration Testing. Dabei werden Resilienz und Leistungsfähigkeit der IT-Sicherheit auf Herz und Nieren geprüft.

Business-Talk-Frühstück mit Praxistipps vom IT-Sicherheitsfachmann

Immanuel Bär berät seit langer Zeit Unternehmen bei der Abwehr von Cyber-Gefahren. Ihm ist klar, dass seine Sicherheitsanalysen nur dann etwas nützen, wenn Nicht-Fachleute sie verstehen. Diese Einstellung zeigt sich, wenn er über seine Arbeit und die Risiken der digitalen Gegenwart spricht. Seine Zuhörer benötigen kein Informatikstudium, um spannende Einsichten zu erhalten.

Bär hat viel zu erzählen: nach vielen Jahren in der IT-Security weiß er, worauf es ankommt, damit Angreifer es so schwer wie möglich haben. Er versteht, wie Cyber-Kriminelle arbeiten, welche Versäumnisse es ihnen leicht machen und welchen Schaden sie anrichten können. Dabei setzt er auf praktische, umsetzbare Informationen. Es lohnt sich, ihm zuzuhören.

Save the date: Business-Talk-Frühstück im Berlin Capital Club mit Immanuel Bär

Termin: 10. September 2024 von 09:00 bis 10:30. Die Anmeldung ist unter events@berlincapitalclub.de oder unter +49 30 2062976 möglich.

Moderiert wird der Business Talk von Frank Schwandt, dem Geschäftsführer des Fachmaklers für Cyber-Versicherungen acant.service GmbH.